机构名称:

¥ 1.0

1。确定各种威胁行为者,包括黑客主义者,网络犯罪分子,内部人士,民族国家和自然。2。讨论每个威胁的对手模型。3。比较和对比不同类型的攻击,包括社会工程,密码破解,恶意软件,嗅探,欺骗,会话劫持,拒绝服务(DOS)和分布式拒绝服务(DDOS)。4。解释攻击时机,高级持久威胁(APT)和零日漏洞。5。定义秘密通道。6。在给定情况下,分析妥协的指标并确定恶意软件的类型。7。解释渗透测试概念。8。解释脆弱性扫描概念。9。解释与漏洞类型相关的影响。能力2:学生将通过以下方式展示对安全技术和工具的理解和知识:

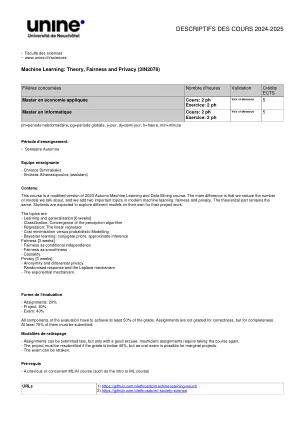

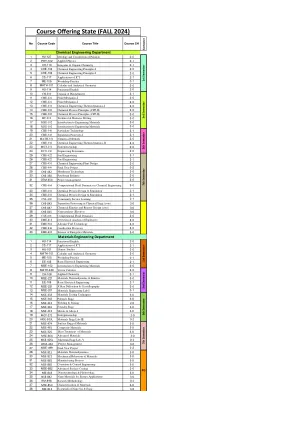

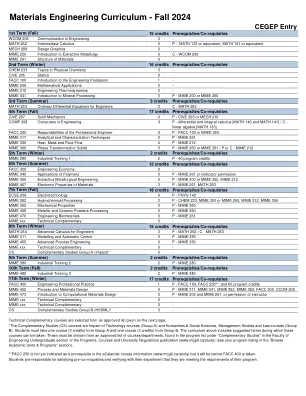

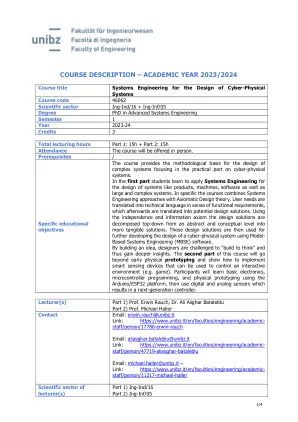

秋季2024课程描述CTS1120 |网络安全...